Vorgehensweise

Beispielbericht

Der Bericht ist das Herzstück eines Penetrationstests. Durch umfangreiche Erläuterungen auf Technik- und Managementebene geben wir ein klares Verständnis aller Schwachstellen.

Management Summary

Unser Abschlussbericht umfasst eine nicht technische Zusammenfassung des Projekts und der identifizierten Feststellungen für die Management Ebene. Es werden alle kritischen Feststellungen prägnant zusammengefasst.

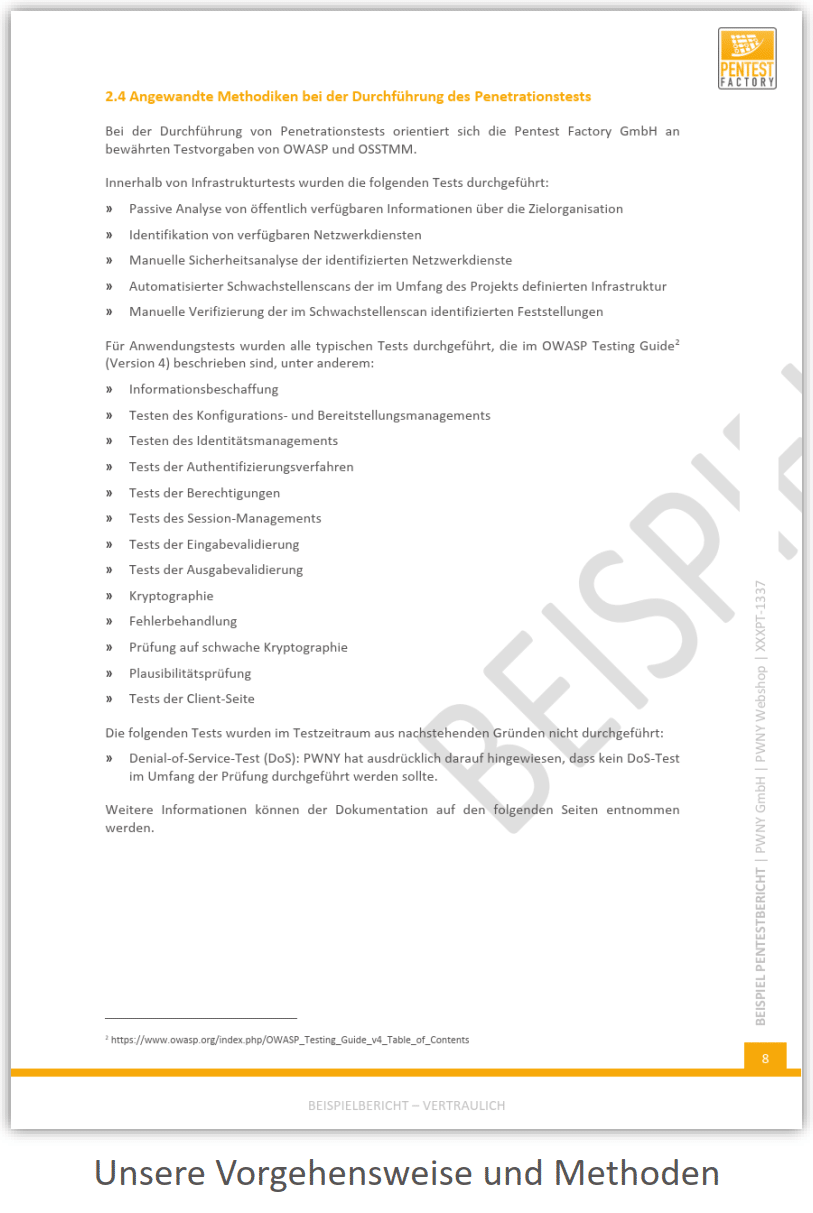

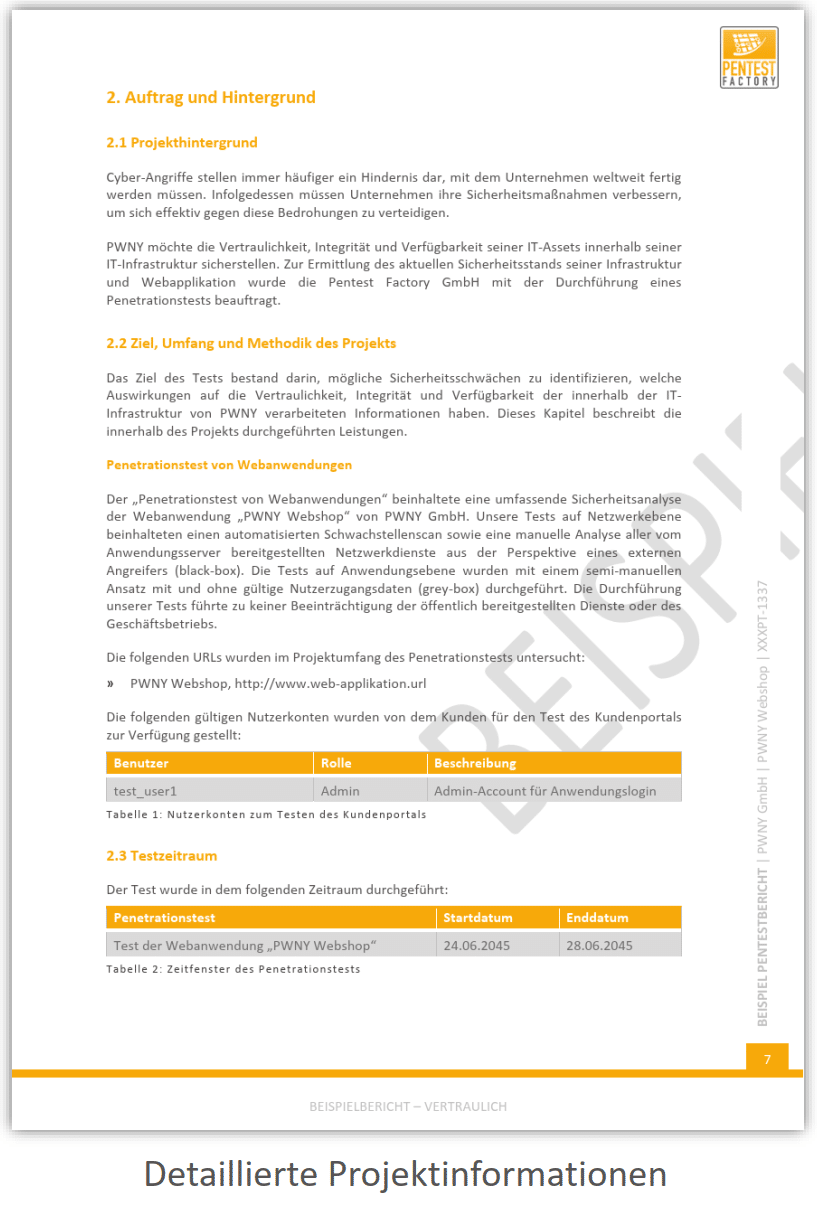

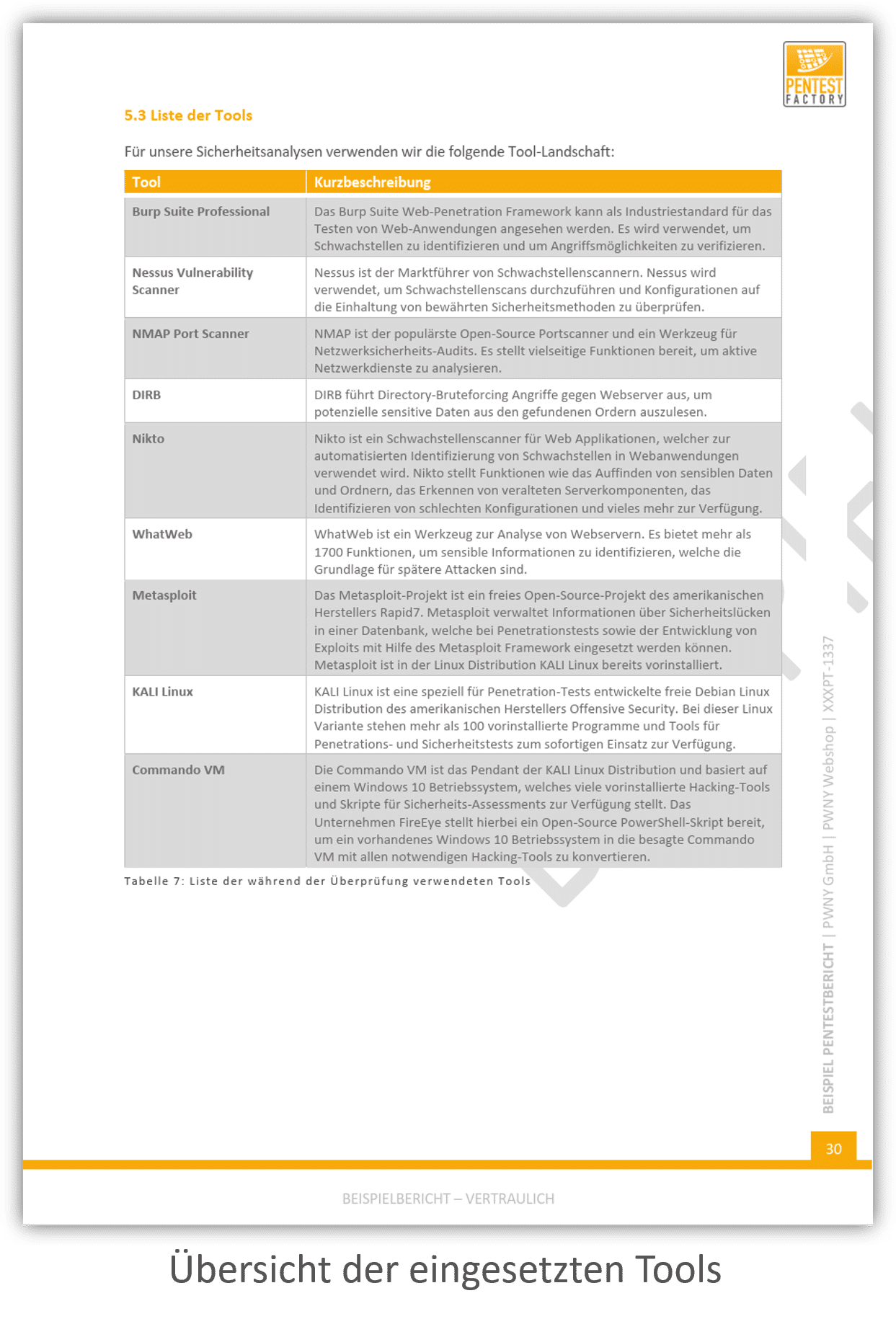

Vorgehen, Scope und Tools

Weiterhin beinhaltet unser Abschlussbericht eine umfassende Beschreibung der angewandten Testmethoden, dem analysierten Prüfobjekt und Scope sowie die zum Einsatz gekommenen Tools und Skripten während des Penetrationstests.

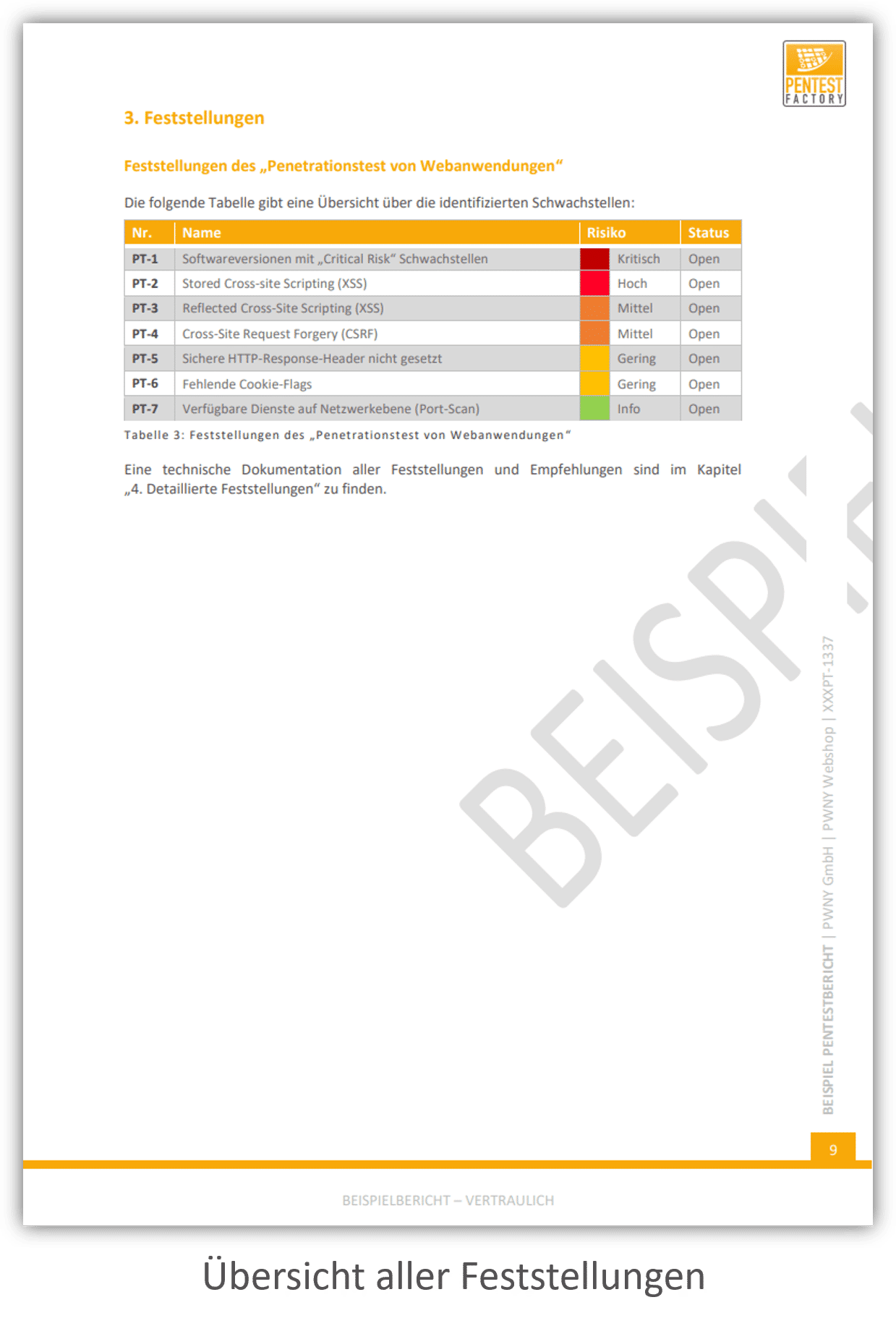

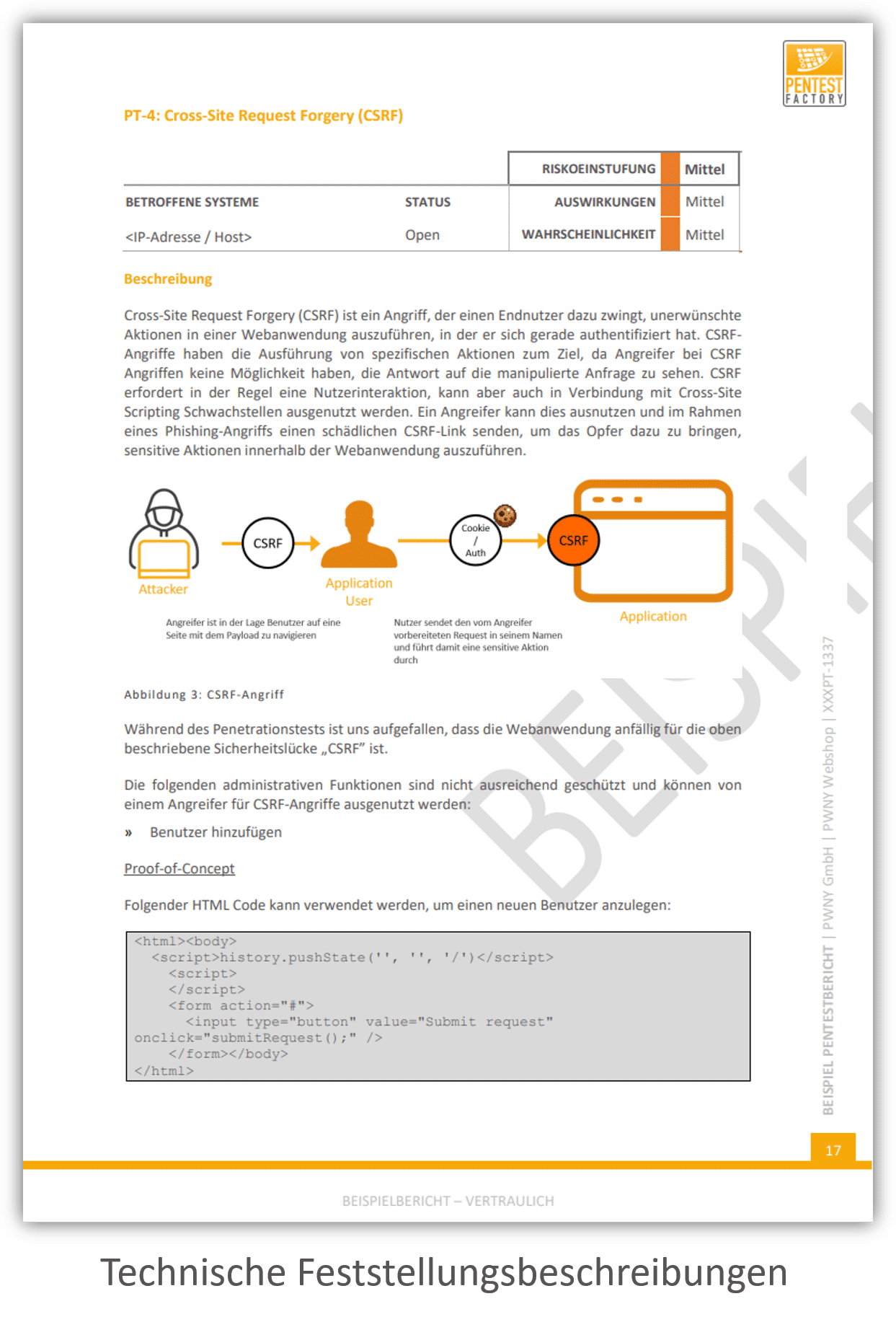

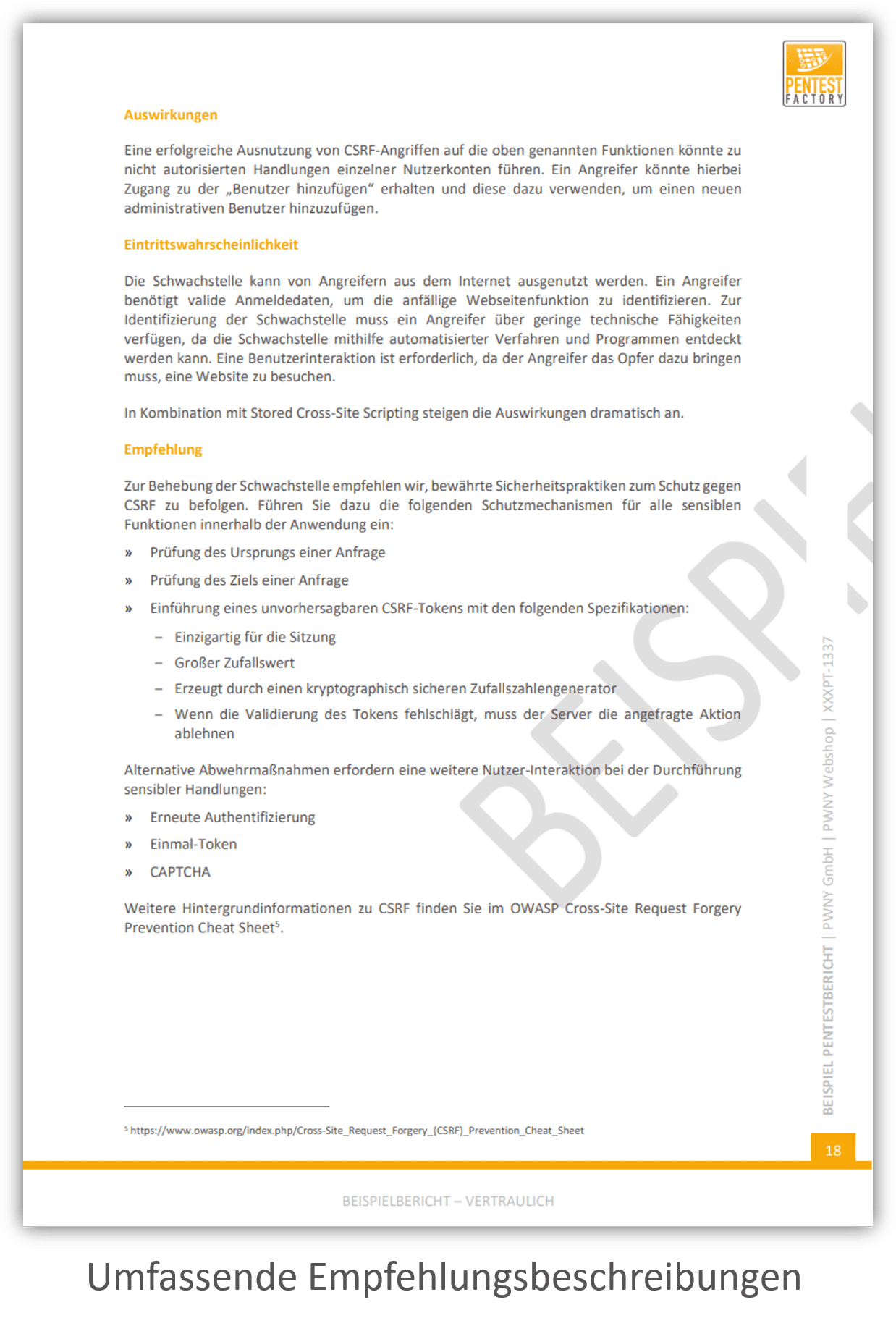

Feststellungen und maßnahmen

Darüber hinaus enthält unser Abschlussbericht eine detaillierte, technische Beschreibung aller identifizierten Feststellungen. Weiterhin erhalten Sie eine umfassende Empfehlung zur Behebung jeder einzelnen Schwachstelle, passend für technisches Personal wie Administratoren oder Entwickler.

Standardisierte Risikobewertung

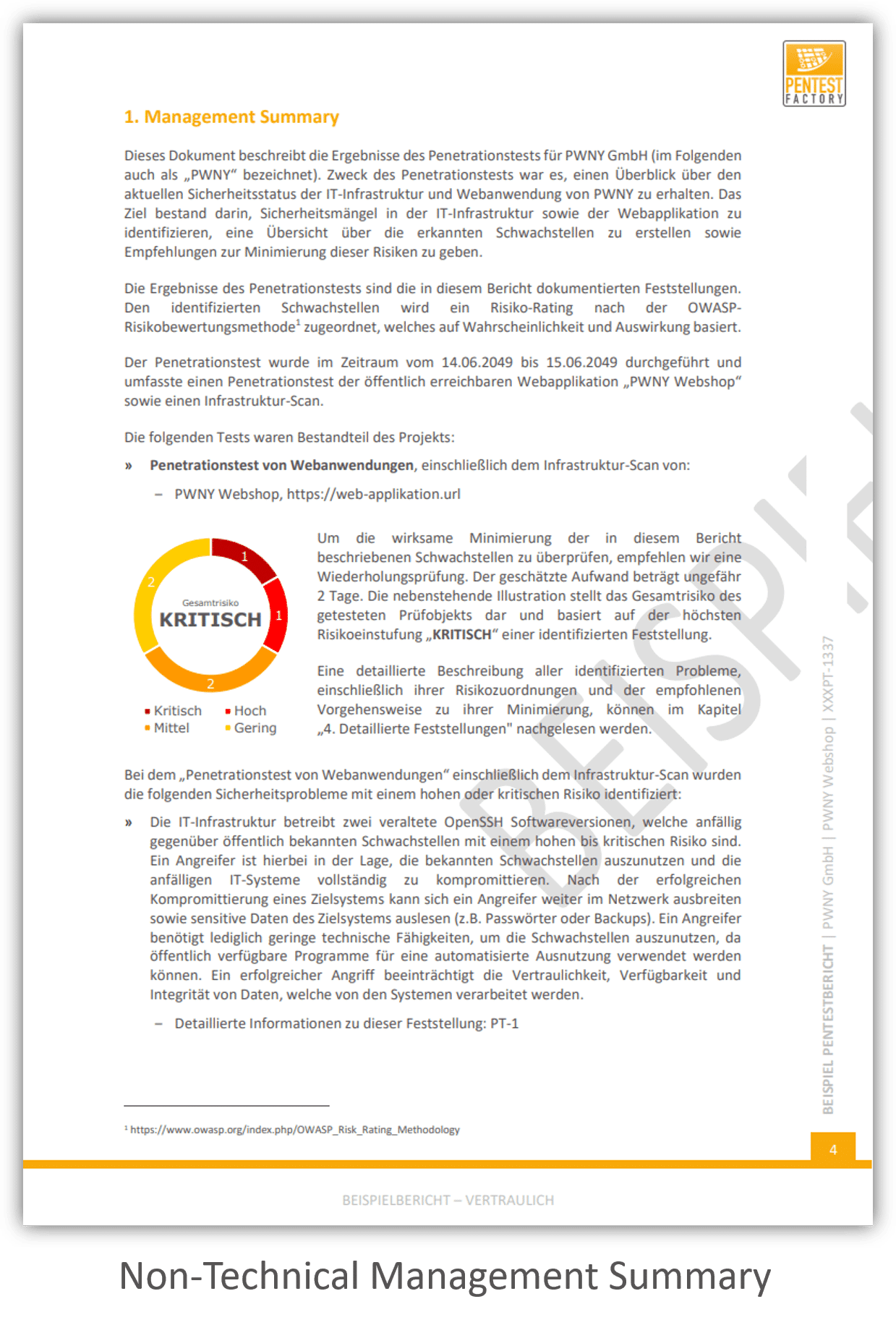

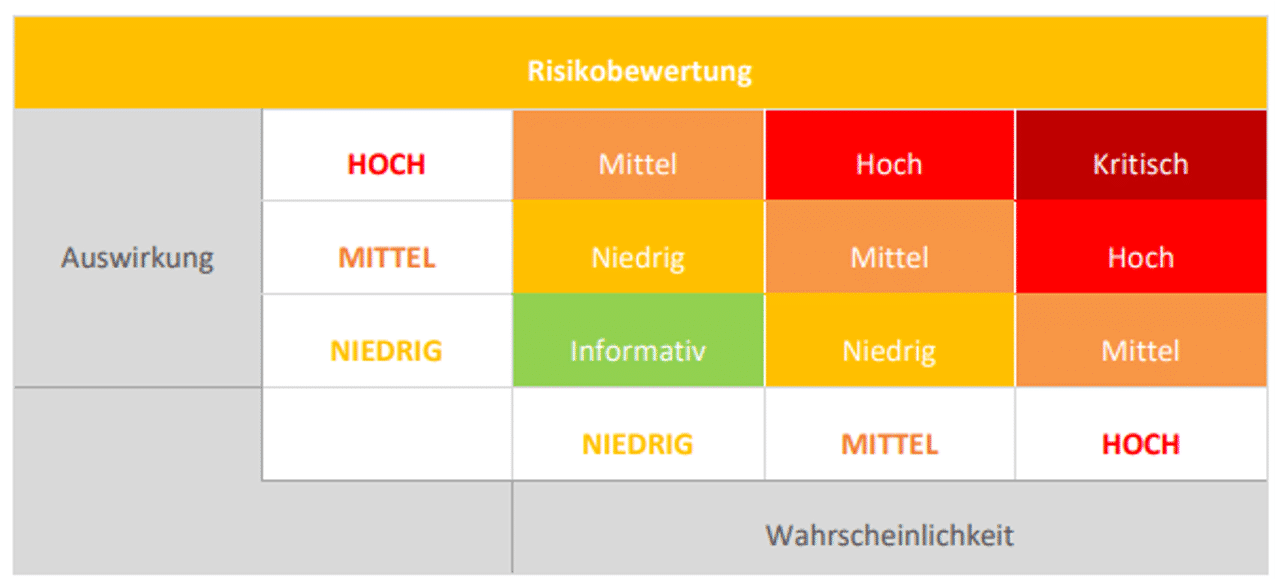

Wir folgen bekannten Standards wie der OWASP Risikobewertungsmethode für die Einschätzung unserer Feststellungen während des Pentest-Projekts. Das Risiko einer Schwachstelle basiert hierbei auf der Eintrittswahrscheinlichkeit und Auswirkung.

OWASP-Risikobewertungsmethode

Die Risikobewertung wird bei uns nach der OWASP-Risikobewertungsmethode zugeordnet, welche auf den Faktoren Wahrscheinlichkeit und Auswirkung basiert. Im Folgenden ist unsere Risikobewertungsmatrix abgebildet:

Diese Schwachstellen können selbst von einem Angreifer mit wenig Fachwissen mit öffentlich verfügbaren Exploits ausgenutzt zu werden.

Schwachstellen, die von einem Angreifer manuell ausgenutzt werden können. Es existieren keine öffentlich bekannten Exploits.

Schwachstellen, die es Angreifern ermöglichen sich unbefugten Zugang zu sensiblen Funktionen oder Informationen zu verschaffen. Die Privilegien, die ein Angreifer durch Missbrauch dieser Schwachstellen erlangen kann, sind begrenzt.

Schwachstellen, die keine direkte Gefahr darstellen, jedoch eine Plattform für weitere Angriffe bieten könnten.

Nützliche Informationen die auf potentielle Fehler hindeuten könnten. Diese Feststellungen stellen kein Sicherheitsrisiko dar, sollten aber angeschaut werden.

Optional bieten wir eine Risikobewertungsmethode nach CVSS v3 an. Nähere Informationen finden Sie in der CVSS-Spezifikation.

Häufige Fragen (FAQ)

Wann können wir mit einem Abschlussbericht rechnen?

Unsere Abschlussberichte erhalten Sie standardmäßig innerhalb von 1-2 Wochen nach Abschluss des Penetrationstests. Sollten Sie eine frühzeitigere Übermittlung der Ergebnisse benötigen, so sprechen Sie diese Thematik bitte im gemeinsamen Kick-Off Meeting an. Für zeitkritische Projekte stellen wir Ihnen unsere Ergebnisse gerne früher bereit, sofern möglich.

Mehr Informationen und einen Beispielbericht finden Sie hier.

Wie wird der Abschlussbericht übermittelt?

Alle sensitiven Dokumente oder Zugangsdaten werden über unsere verschlüsselte Austauschplattform bereitgestellt. Die E2E-Verschlüsselung erfolgt auf Transportebene (TLS) sowie auf Dateiebene (AES-256). Wir betreiben unsere Plattform eigenständig in Deutschland. Der Abruf von Dokumenten ist nachvollziehbar und wird nach 30 Tagen automatisch durch eine vollständige Datenlöschung deaktiviert.

Über diese Austauschplattform erhalten Sie per E-Mail einen sicheren Link zum Abruf unseres Abschlussberichts im PDF-Format. Weiterhin erhalten Sie optional Logdaten oder Proof-of-Concept (PoC) Exploits im ZIP-Format.

Welche Berichtssprachen stehen zur Auswahl?

Für alle unsere Tests und finalen Dokumente, welche Sie von uns erhalten, bieten wir sowohl die deutsche als auch die englische Sprache an. Unsere Mitarbeiter verfügen über fließende Sprachkenntnisse.

Die Berichtssprache kann im Konfigurator ausgewählt werden. Weiterhin wird die Thematik erneut im gemeinsamen Kick-Off-Meeting angesprochen.

Bieten Sie auch anderweitige Risikobewertungsmethoden an?

Sollten Sie eine individuelle Methode benötigen, um identifizierte Schwachstellen in ihrer Kritikalität zu bewerten, so sprechen Sie dieses Thema gerne bei uns an. Sollte Ihre Risikobewertungsmethode einem Standard folgen und nachvollziehbar sein, so kommen wir Ihrem Wunsch in der Regel entgegen.